Falsi storici di grande successo

Anche in età medievale non mancarono le fake news. Un po’ come succede al giorno d’oggi, queste false notizie furono costruite per raccontare una certa versione dei fatti e diffondere così un’idea o sostenere una convinzione. Finendo per orientare il modo di pensare delle persone. Presentiamo qui di seguito tre casi di fake news risalenti all’Alto Medioevo, tre casi che hanno differenti origini e sviluppi: il primo è creato dalla Chiesa di Roma con uno scopo ben preciso; il secondo nasce per via letteraria e assume un rilievo politico-religioso; il terzo fiorisce grazie ad una rivisitazione artistica, diventando un luogo comune.

Un documento creato ad arte

La più clamorosa fake news dell’Alto Medioevo (e forse di tutta la storia) è quella della cosiddetta “Donazione di Costantino”. Tutto inizia tra l’VIII e il IX secolo, quando negli archivi papali viene alla luce un documento che attesta un fatto di straordinaria importanza per la Chiesa: l’imperatore Costantino, diversi secoli prima, ha assegnato al papa il possesso di Roma, dell’Italia e di tutti i territori dell’Impero d’Occidente. Il testo appare subito come il decisivo riconoscimento della legittimità dello Stato della Chiesa e del potere temporale del pontefice.

Per scoprire che il documento è un falso, costruito ad arte da qualche zelante membro della Curia, deve passare parecchio tempo. Un primo dubbio sorge attorno all’anno Mille al giovane imperatore tedesco Ottone III di Sassonia, che denuncia la falsità del testo e lo attribuisce a un diacono, un tal Giovanni dalle dita mozze. Ma pochi gli danno credito.

È solamente grazie all’umanista Lorenzo Valla, nel XV secolo, che l’inganno viene svelato. Per farlo è necessaria tutta l’abilità di questo straordinario filologo, che studia accuratamente il testo e ne mette in luce i numerosi anacronismi: il riferimento a Costantinopoli, città fondata circa quindici anni dopo la stesura della Donazione; l’uso di termini come “feudo”, decisamente inappropriato per l’epoca; o ancora la lingua usata, un latino denso di contaminazioni germaniche, e quindi successivo all’età di Costantino. Persino durante l’Umanesimo la denuncia di Lorenzo Valla fatica a trovare spazio: il suo trattato viene pubblicato ben sessant’anni dopo la sua morte, nel 1517, e unicamente in Paesi protestanti.

Scontro di civiltà o un banale agguato?

Nel 778, a Roncisvalle si combatte una battaglia divenuta epica: da un lato i paladini cristiani capeggiati da Carlo Magno e dall’altro i mori, di religione islamica. La posta in gioco è altissima: l’Europa deve difendersi da quelli che sono dipinti come diabolici “infedeli”. Questa, però, è la versione letteraria dell’accaduto: è il racconto che ne fa la Chanson de Roland. E questo racconto diventa a tal punto celebre – e credibile – da rappresentare per molti la verità storica. La morte stessa di Rolando, il più valoroso dei paladini franchi, diventa il gesto estremo di un cavaliere disposto al sacrificio pur di difendere gli ideali cristiani.

Ma le cose andarono davvero così? Per niente! Nel 778 Carlo Magno e i suoi uomini si trovano al confine tra Francia e Spagna: sono lì per sostenere i governatori di Saragozza e Barcellona, impegnati contro i mori dell’Emirato di Cordoba. In quel momento, però, nei territori tedeschi scoppia una violenta rivolta dei sassoni, e i franchi devono rientrare precipitosamente. Proprio mentre si stanno ritirando, essi cadono vittima di un’imboscata: nelle gole di Roncisvalle, sui Pirenei, gli uomini di Carlo vengono attaccati, non dai mori, bensì da una banda di baschi, un popolo che abita in quella regione. I baschi sono in buona parte cristiani, e colpiscono per impadronirsi del bottino dei franchi. La battaglia si trasforma in un massacro per i carolingi: i baschi, con un armamento leggero, si muovono agilmente nelle strette vallate, al contrario dei franchi, ostacolati dalle loro pesantissime armature.

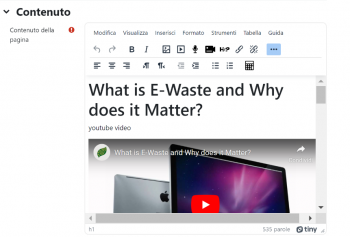

I vichinghi avevano le corna?

L’ultima fake news risale alla parte finale dell’Alto Medioevo, ed è decisamente più pittoresca. Riguarda i vichinghi, che ancora oggi nell’immaginario collettivo sono dei portentosi guerrieri che indossano elmi con le corna. In realtà non esiste nessuna fonte dell’epoca che attesti questa usanza. E i vichinghi in battaglia portano sì elmi in ferro decorati e incisi, ma di corna non vi è traccia! A originare questa falsa credenza è una rivisitazione artistica: nel XVII secolo alcuni pittori iniziano a ritrarre i popoli barbari provenienti dal Nord Europa con elmi con le corna. Quando poi, nel XIX secolo, il compositore Richard Wagner li rappresenta così in una sua opera, il gioco è fatto! E questa versione piace a tal punto da essere tuttora diffusissima.